Notice

Recent Posts

Recent Comments

Link

반응형

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- grafana esxi 모니터링

- wazuh 서버 설치

- IIS https 무한루프

- wazuh 설치

- telegraf esxi 모니터링

- grafana esxio

- piolink

- grafana

- ubuntu 22.04+Prometheus+Grafana+Node Exporter

- wazuh 취약점 점검

- observium 설정

- grafana esxi

- MSCS

- 특정 도메인 url rewrite

- wazuh agent 설치

- FortiGate

- http 리디렉션

- https 자동전환

- grafana vcenter

- prometheus grafana 연동

- IBM X3550 M4

- telegraf influxdb

- grafana telegraf influxdb esxi 모니터링

- grafana vsphere

- Node Exporter 설치 및 연동

- URL 재작성

- grafana esxi monitoring

- centos

- iis url rewrite

- Prometheus

Archives

- Today

- Total

IDC 엔지니어의 기술 이야기

[Fortigate] SSLVPN 사용자 고정IP + Radius (사용자가 50명 이상일 경우) 본문

반응형

내용 : Fortigate SSL VPN 사용자 고정IP 사용해야 되는데 50명 이상일 경우

증상 : SSLVPN 포털을 사용하면 고정IP 할당 가능하지만 50개 이상 생성이 되지 않음

방화벽 : Fortigate 60D

## Radius Server 설치 ##

1. [root@Backup ~]# cat /etc/redhat-release

CentOS Linux release 7.8.2003 (Core)

2. [root@Backup ~]# yum install freeradius freeradius-mysql freeradius-utils mysql-server -y

3. [root@Backup ~]# vi /etc/raddb/clients.conf //맨 하단에 아래 내용 추가

client 192.168.124.1 {

secret = testing123

shortname = oproom

nastype = other

}

1) client 192.168.124.1 // 192.168.123.1는 방화벽 IP

2) secret = testing123 // 방화벽에서 Radius 서버 설정할때 사용하는 패스워드

4. [root@Backup ~]# vi /etc/raddb/users //맨 하단에 아래 내용 추가

test Cleartext-Password := "test1234"

Service-Type = Framed-User,

Framed-IP-Address = 192.168.124.150

test1 Cleartext-Password := "test1234"

Service-Type = Framed-User,

Framed-IP-Address = 192.168.124.101

1) test Cleartext-Password := "test1234" // test는 계정이름 , 뒤에 패스워드는 test 계정의 패스워드

2) Service-Type = Framed-User, // 고정IP 사용 유저

3) Framed-IP-Address = 192.168.124.150 // 사용할 고정IP

5. [root@Backup ~]# systemctl restart radiusd

## 방화벽 설정 ##

1. 사용자와 장치 > RADIUS 이동

2. 아래와 같이 생성

1) NAME : 아무거나

2) Primary Server

- IP/NAME : RADIUS Server IP

- Secret : /etc/raddb/clients.conf 설정한 패스워드

3) Test Connectivity 클릭후 Successful 되는지 확인

4) Test User Credentials 클릭후 /etc/raddb/users에서 설정한 사용자 및 암호 입력한후 정상적인지 확인

3. 사용자와 장치 > 사용자 그룹 이동

4. 아래와 같이 생성

1) 이름 : 아무거나

2) Remote Groups : 위에서 생성한 RADIUS 서버 추가

5. 가상사설망 > SSL-VPN 포털 이동

6. 아래와 같이 생성 : 일반적으로 만들듯이 만들면 됩

7. CMD에서 아래 명령어 수행

Fortigate # config vpn ssl web portal

Fortigate (portal) # edit Radius_Portal

Fortigate (Radius_Portal) # set ip-mode user-group

Fortigate (Radius_Portal) # next

Fortigate (portal) # end

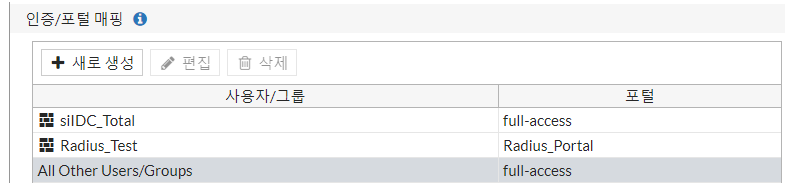

8. 가상사설망 > SSL-VPN 설정 이동

9. 인증포털 매핑에 Radius 관련 내용 추가

1) 사용자/그룹 : 위 과정에서 만들었던 그룹

2) 포털 : 위 과정에서 만들었던 포털

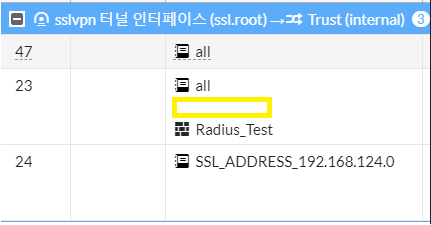

10. Policy 정책 삽입

11. 테스트

반응형

'Firewall > Fortigate' 카테고리의 다른 글

| Fortigate 100F Hardware Switch Mode 사용 (0) | 2022.05.31 |

|---|---|

| [Fortigate] admin 계정 강제 삭제 (0) | 2022.02.09 |

| Fortigate Firmware 포맷 및 재설치 (0) | 2020.03.10 |

| Fortigate SSL VPN Split Tunneling (0) | 2020.02.11 |

| Fortigate 패스워드 초기화 및 공장도 초기화 (0) | 2019.04.19 |